Door: Gerben de la Rambelje

Auteur: Tony van der Zalm ● tonyvanderzalm@solcon.nl

Op 13 december 2016 werd voor de tweede keer het WiFi-netwerk van het NBC Congrescentrum getest. Zo’n twee jaar eerder nam de TestNet community het NBC WiFi-netwerk al onder de loep. De resultaten lieten toen zien dat het WiFi-netwerk op een aantal punten voor verbetering vatbaar was. Het NBC is met de aanbevelingen van toen aan de slag gegaan en heeft behoorlijk geïnvesteerd in het WiFi-netwerk. Het aantal toegangspunten werd bijvoorbeeld aanzienlijk uitgebreid van 13 naar 69.

Rik Marselis en Peter van Tulder openen de avond en heten iedereen welkom. Door de aanwezigheid van twee Engelse testers gaat de introductie verder in het Engels. Namens het NBC zijn Justin en Thijs aanwezig. Verder zijn er namens de leverancier van het netwerk drie personen aanwezig. Peter verdeelt de ongeveer dertig man, in vier groepen van ongeveer acht personen. Deze worden begeleid door een coach. Bij de start legt hij uit wat er gedaan wordt in de groep.

De volgende onderwerpen werden behandeld:

- Performance -, stress- en duur testen;

- Security testen;

- WiFi dekking testen.

Algemene connectiviteit check

Daarnaast werd een lijst gemaakt van alle devices die aanwezig waren en hoe de verbinding was. Twintig devices werden genoteerd en alle connecties waren geslaagd en de verbinding was naar tevredenheid.

Security scan

Ikzelf zat bij de Griekse security specialisten. Zij controleerden de security met behulp van een VM waarop Kali Linux was geïnstalleerd. Kali Linux is een op Debian gebaseerde Linux distributie voor geavanceerde Penetratie en Security Auditing. Er kwam een hele lijst met IP-adressen tevoorschijn. Maar er werd niets bijzonders geconstateerd. Er was te weinig tijd en voorbereiding om echt iets te bereiken met deze test.

De volgende checks werden uitgevoerd:

- Er werd onder andere een WiFiRobin gebruikt die automatisch WiFi-netwerken aanvalt;

- Met Aircrack werd aan de hand van een bestand geprobeerd om in te loggen op een device;

- Er werd ook een fictief access point gecreëerd, een zogeheten Honeypot. Maar de WiFi-toegang was zo goed dat dit access point niet werd gebruikt.

Daarnaast werden twee netwerken, EVENTS en SocialLOGIN gescand. Het was niet mogelijk op de access points in te loggen. Het lukte niet met de hulp van de WiFiRobin om de wachtwoorden te kraken van het netwerk. Voor het Office netwerk werd het netwerkverkeer onderschept. Via een ‘brute force’ aanval probeerden ze de wachtwoorden te kraken, maar er was te weinig tijd om dit verder uit te voeren. Door ping en poort sweeps werden veel andere devices gevonden. De algemene poorten werden gescand op bijvoorbeeld open poorten, maar er werd niets bijzonders gevonden.

WiFi dekking testen

Bij het checken van de dekking werd er een tool op de Android telefoon gebruikt. De meetwaardes van de tool gaf een RSSI waarde, uitgedrukt in dBm. Het geeft aan hoe sterk het signaal is tussen het WiFi access point en een daarmee verbonden apparaat. Het gehele gebouw werd doorlopen, -30 dbM was de beste dekking. In het algemeen is de verbinding goed, bij de receptie is deze erg goed.

De volgende waardes werden gemeten:

- Op de eerste verdieping werd -50 tot -64 met 2.4 GH gemeten;

- Op de tweede verdieping was er een goede ontvangst;

- Op de begane grond was de dekking goed tussen -50 -60, ook was de toegang buiten (in de tuin) uitstekend. Op een enkele plaats was deze iets minder rond -75.

Het mooie was dat de kanalen 1, 6 en 11 werden gebruikt door de diverse access points. De ene tester zat bijvoorbeeld op het WiFi-kanaal 1 en de andere op kanaal 11 in dezelfde ruimte/access point.

Performance -, stress- en duur testen

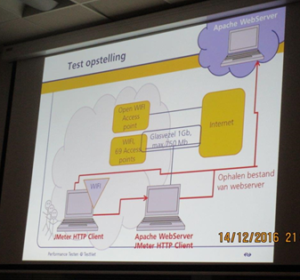

De netwerk -en performancetest werd uitgevoerd door de tool JMeter op een Apache Webserver. Door een testopstelling werd continu de download/upload gecontroleerd gedurende enkele dagen.

Testdoelen:

- Is het netwerk langdurig beschikbaar en stabiel;

- Waar ligt de bottleneck;

- Hoe werkt het netwerk in vergelijking met januari 2014.

De testdoelen werden allemaal gehaald. De time-outs zijn een stuk beter dan in 2014. De snelheid is ook een stuk gestegen. De snelheid is door het toevoegen van een firewall wat lager, maar bij normaal gebruik is dit niet/nauwelijks merkbaar. De speedtest van Ziggo werd gebruikt. Normale snelheden werden gemeten. De wired connection was prima 721/536MB. Over het algemeen zijn we positief over de internetconnectie.

Voor load- en performancetesten werd Neoload gebruikt. De eerste test was het beste met een 100 MB doorvoersnelheid. De volgende test was slechter omdat iedereen op het netwerk ingelogd was.

Bij een VPN-connectie was er geen vertraging merkbaar. Bij de normale connectie was er wel sprake van wat vertraging gedurende de test. Er werd nog druk gediscussieerd waarom bij een VPN de connectie sneller was. Waarschijnlijk ligt dit aan de firewall die controleert op intrust detection. Dit kan later nog onderzocht worden. Alle load- en performancetesten gingen goed.

Eindresultaten

Rik Marselis bespreekt de eindresultaten en concludeert dat we blij zijn met het netwerk. Het netwerk is up to date. Hij geeft nog een tip: check of er niet meer wordt gelogd dan is toegestaan. Ten slotte kregen de testers en de medewerkers van de leverancier een warm applaus. Als dank geeft Rik elke teamcaptain een heerlijke fles wijn.

| WiFi-connectie | : prima |

| Performance | : prima, check virus-scan op de firewall |

| Security | : prima |

| Conclusie | : Test past, Top |